修改用户口令时效机制

修改用户口令有效机制可有效的防止用户离开工作岗位一段时间后,其账户自动失效,就算管理员忘记删除该账户,该账户也不会给系统带来危害。

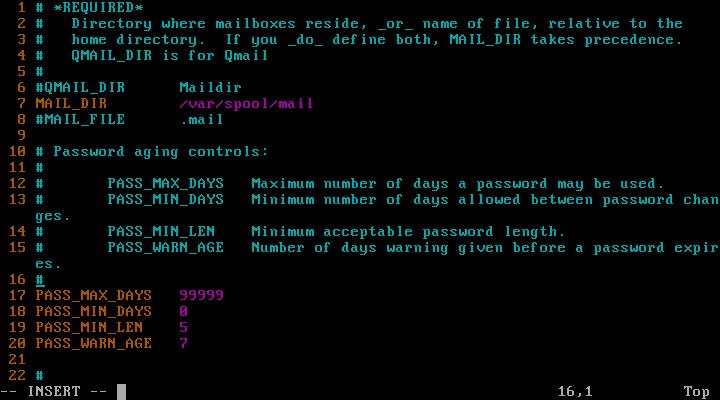

1、/etc/login.defs

“/etc/login.defs”文件是当创建一个用户时的一些规划,比如创建用户时,是否需要家目录,UID和GID的范围以及用户的期限等等,这个文件是可以通过root来定义的。

可通过“vim /etc/login.defs”对其进行修改:

PASS_MAX_DAYS: 密码最长有效期(默认值:99999,相当于关闭了密码的时效)

PASS_MIN_DAYS: 密码最短有效期

PASS_MIN_LEN: 密码最小强度(推荐最小密码为8位)

PASS_WARN_AGE: 设定在口令失效前多少天开始通知用户更改密码(一般在用户刚刚登陆系统时就会收到警告通知)

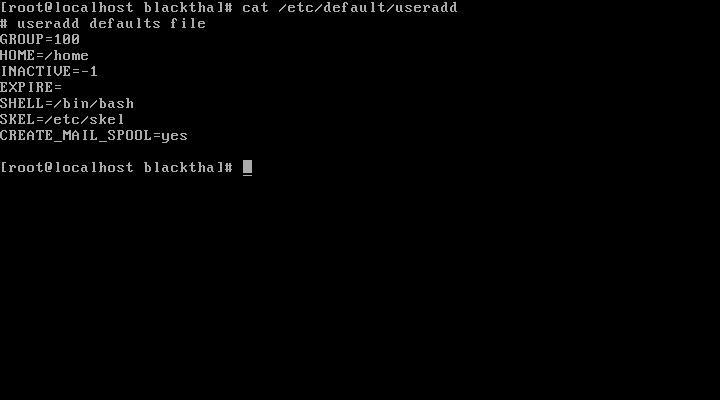

2、另外还可以通过“/etc/default/useradd”文件寻找关键字:“INACTIVE”和“EXPIRE”

INACTIVE:表示在口令失效后几天将其作为失效状态(默认值:-1)

EXPIRE:表示为所有新用户设定一个固定的口令失效日期,其格式为“年-月-日”

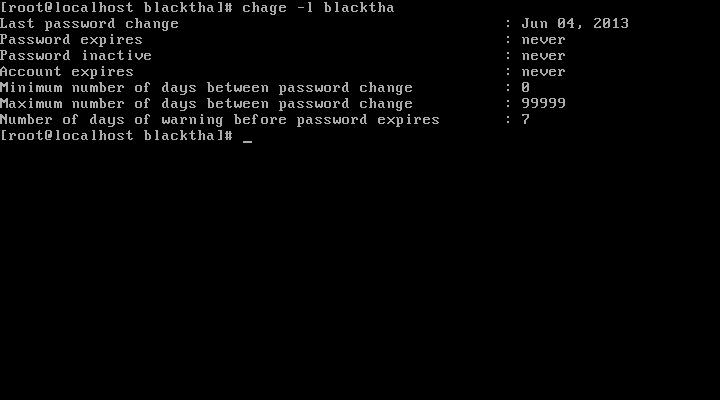

以上两种方法策略都只能是对新用户生效,然而我们要对目前已经存在的用户修改策略就必须使用chage命令,例如:

# chage -l blacktha

该命令表示列出blacktha这个用户当前时效情况

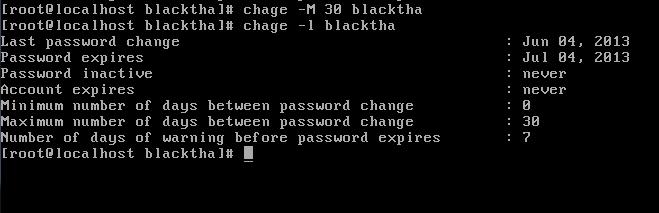

# chage -M 30 blacktha

该命令表示把blacktha这个用户的用户口令有效期更改为30天,并修改对应的shadow文件。

以下是chage命令(工具)参数:

-M : PASS_MAX_DAYS

-l:列出某用户当前的口令时效情况

-m : PASS_MIN_DAYS

-W : PASS_WARN_AGE

但值得注意的是chage只会对本地用户有作用,如果系统有使用类似LDAP这样的认证系统的话是不起作用的。

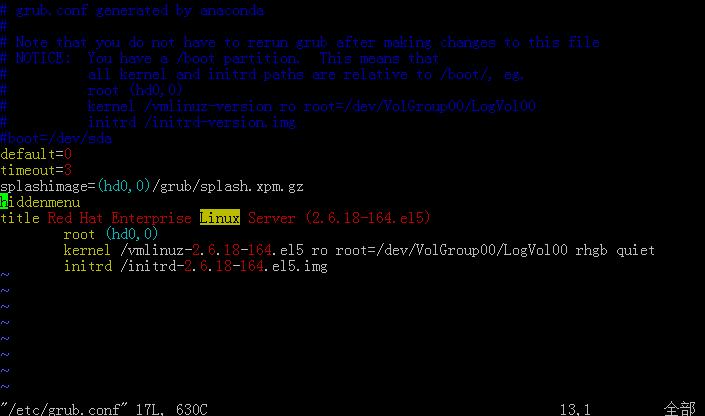

grub文件位置: "/etc/grub.conf"

先查看grub是否设置了密码,执行“vim /etc/grub.conf”

可以看到系统默认是没有给grub加上密码的,下面就来给grub加上一层保护。

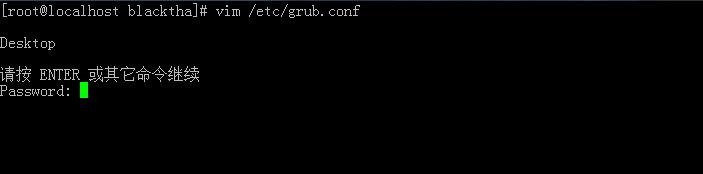

首先给要加的密码MD5加密一下,为了方便操作,可以直接在vim编辑器下执行:“!/sbin/grub-md5-crypt”,然后输入密码:

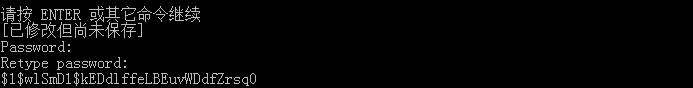

获得经过MD5加密的字符:

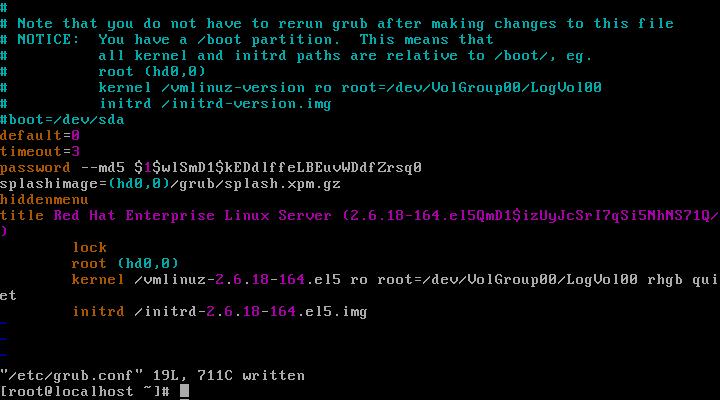

首先在grub.conf文件加入“lock”对其进行锁住,然后“password”把经过MD5加密过后的字符串添加进来:

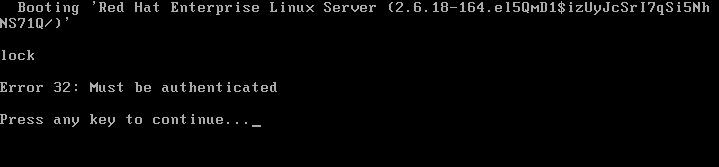

最后执行“:x”保存退出重新引导系统可以发现grub已经被锁定了:

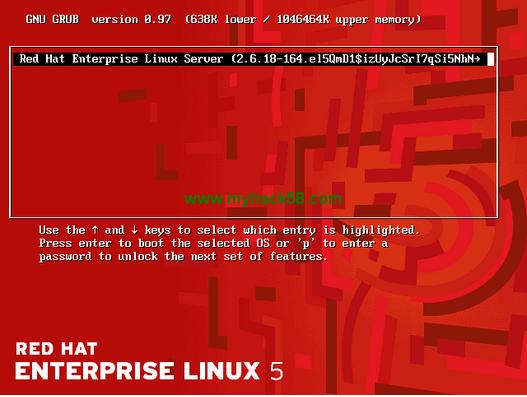

然后回车进入grub引导界面,此时需输入密码才能够让grub来引导系统启动:

输入“p”然后输入密码:

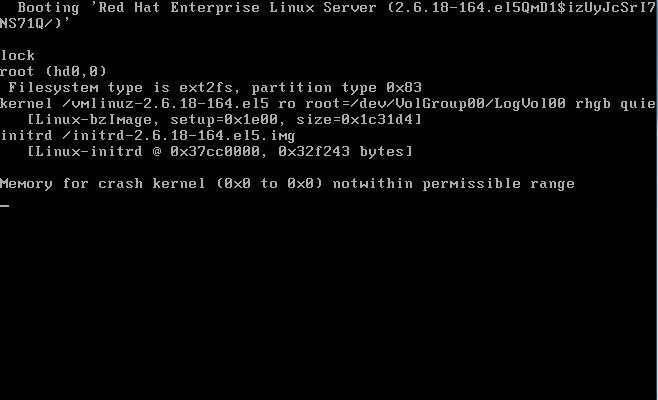

输完密码回车即可引导系统:

登陆系统就OK了!

使用password,lock命令实现几种方法如下:

1) 单纯对GRUB界面,而不对被引导的系统 在timeout一行下面加一行: password ——md5 PASSWORD

2) 对GRUB界面,同时对被引导的系统 在timeout一行下面加一行: password ——md5 PASSWORD 在title一行下面加一行: lock

3) 同时存在多个被引导系统,针对特定的系统实例分别(未对GRUB操作界面) 在title一行下面加一行: lock 在lock一行下面紧贴着再加一行: password ——md5 PASSWORD 注:lock不能单独使用